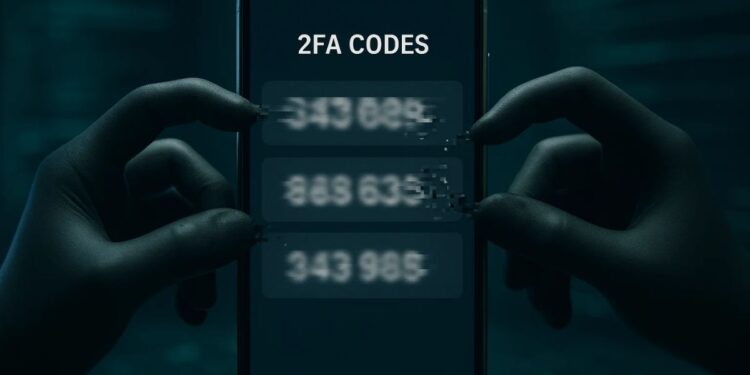

Um novo tipo de ataque está preocupando usuários de Android: o Pixnapping. Esta é uma vulnerabilidade que permite a captura de informações da tela, inclusive códigos de autenticação em dois fatores (2FA).

Pesquisadores das universidades de Berkeley, Washington, UC San Diego e Carnegie Mellon, descobriram o golpe, que recebeu confirmação do Google em outubro de 2025.

A falha, entretanto, afeta versões do Android 13 ao 16, e pode permitir que aplicativos maliciosos leiam, pixel a pixel, o que outros apps mostram, como mensagens, mapas e senhas temporárias.

Como o vírus consegue burlar o sistema?

O ataque explora o modo como o Android processa gráficos e camadas de tela (overlays).

Ao usar efeitos de desfoque e compressão da GPU, o app invasor consegue inferir cores e padrões do que está sendo exibido em outros aplicativos.

Com isso, o invasor reconstrói a imagem de forma invisível, sem precisar de permissões de captura de tela.

O mais alarmante é que o app não precisa de permissões especiais no sistema. Basta entrar no celular da vítima para iniciar o processo em segundo plano.

Isso, portanto, torna a ameaça ideal para golpes via engenharia social.

Dispositivos e impacto da vulnerabilidade

Os testes mostraram que o vírus já afetou celulares da Samsung e Google, mas especialistas acreditam que o problema também se estende a outros fabricantes.

O Google classificou o risco como CVE-2025-48561, com severidade média (CVSS 5.5), e lançou um patch inicial no boletim de segurança de setembro de 2025.

Uma atualização complementar, inclusive, está prevista para dezembro, reforçando as defesas contra o ataque.

Ainda assim, o problema não está totalmente resolvido. Afinal, parte do código que permite detectar apps instalados no dispositivo não será corrigida, segundo o próprio Google.

Como se proteger contra o Pixnapping?

Para reduzir os riscos, os especialistas orientam medidas simples, mas essenciais:

-

Mantenha o Android atualizado com os últimos boletins de segurança.

-

Evite instalar aplicativos fora da Play Store ou de fontes desconhecidas.

-

Prefira autenticações sem exibir códigos na tela, como chaves de segurança físicas (YubiKey) ou login por confirmação no app.

-

Cuidado com aplicativos que usam efeitos de transparência ou sobreposição, pois podem estar explorando o bug.

Segurança em tempos de vulnerabilidades móveis

O caso do Pixnapping mostra que a segurança mobile está cada vez mais sofisticada e frágil.

Mesmo sem pedir permissões, um aplicativo pode driblar barreiras de proteção e expor dados sigilosos.

Para o usuário comum, a atualização constante do sistema e o cuidado na instalação de apps continuam sendo as defesas mais eficazes.

A recomendação final é clara: não confie apenas na 2FA por código visual. O futuro da segurança digital passa por autenticações mais robustas e invisíveis — baseadas em hardware, biometria e IA.